-

Items

6.780 -

Registratiedatum

-

Laatst bezocht

Inhoudstype

Profielen

Forums

Store

Alles dat geplaatst werd door Captain Kirk

-

Microsoft gaat VBScript in Windows na 2027 volledig verwijderen, waarbij het wordt vervangen door PowerShell. VBScript is een scriptingtaal waar websites en webapplicaties gebruik van kunnen maken. Aanvallers maken er echter ook op grote schaal gebruik van door malafide VBScript-bestanden te versturen die de uiteindelijke malware op het systeem downloaden. Eind vorig jaar maakte Microsoft bekend dat het afscheid gaat nemen van VBScript. Dat zal gefaseerd gebeuren, zo laat het techbedrijf vandaag in meer detail weten. In de tweede helft van dit jaar zal VBScript beschikbaar komen als 'features on demand' en staat standaard ingeschakeld op Windows 11 versie 24H2. Rond 2027 zal VBScript standaard worden uitgeschakeld. Organisaties en gebruikers die er gebruik van maken moeten dit dan zelf inschakelen. Na 2027 wordt VBScript volledig uit Windows verwijderd. "Dit houdt in dat alle dynamic link libraries (.dll bestanden) van VBScript zullen worden verwijderd. Als gevolg zullen projecten die van VBScript afhankelijk zijn niet meer werken. Tegen die tijd verwachten we dat je naar de gesuggereerde alternatieven bent overgestapt", aldus Naveen Shankar van Microsoft, die daarmee doelt op PowerShell en JavaScript. bron: https://www.security.nl

-

Mozilla gaat Firefox voorzien van 'lokale on-device AI-modellen' die voor een betere gebruikerservaring moeten zorgen, bijvoorbeeld door alt-text voor pdf-afbeeldingen te genereren. Daarbij staat de privacy van gebruikers centraal, zo claimt Mozilla, dat eerder dit jaar al aankondigde dat het AI-plannen heeft. Nu zijn er iets meer details over de invulling van deze plannen gegeven. "Het beschermen van jouw privacy is de kern van alles wat we doen bij Firefox", zegt Jon van Mozilla. "Met Firefox heb je veel keuze, maar hoef je niet te kiezen tussen bruikbaarheid en privacy. Je data is veilig en belangrijkste, van jou." Mozilla kijkt op dit moment hoe het lokale, on-device AI-modellen aan Firefox kan toevoegen, waarbij bijvoorbeeld tekstgeneratie lokaal op het apparaat plaatsvindt. Een feature waarmee Mozilla volgend kwartaal start is het genereren van alt-text voor afbeeldingen die aan pdf-bestanden worden toegevoegd. "De alt-text wordt dan verwerkt op jouw apparaat en lokaal opgeslagen, in plaats van in clouddiensten, wat garandeert dat dit soort verbeteringen worden gedaan met jouw privacy in achterhoofd", merkt Jon op. Mozilla maakte eerder al bekend dat het Firefox wil uitrusten met Fakespot, een AI-gebaseerde tool voor het detecteren van neprecensies. bron: https://www.security.nl

-

Een kritieke kwetsbaarheid in Veeam Backup & Replication kan een aanvaller toegang tot back-upservers geven. Er zijn beveiligingsupdates uitgebracht om het probleem te verhelpen. Veeam biedt oplossingen voor het maken en restoren van back-ups en repliceren van software. Via de kwetsbaarheid in Veeam Backup & Replication kan een ongeauthenticeerde aanvaller als elke willekeurige gebruiker inloggen op de Veeam Backup Enterprise Manager webinterface. De impact van de kwetsbaarheid (CVE-2024-29849) is op een schaal van 1 tot en met 10 beoordeeld met een 9.8. Vorig jaar gebruikten criminelen achter de Cuba-ransomware een andere Veeam-kwetsbaarheid voor het aanvallen van back-upservers. Eind 2022 waarschuwde het Amerikaanse Cybersecurity and Infrastructure Security Agency (CISA) voor twee andere actief aangevallen Veeam-kwetsbaarheden. bron: https://www.security.nl

-

De Britse privacytoezichthouder ICO kijkt of een nieuwe 'AI-feature' van Microsoft, waarbij continu screenshots van het scherm van gebruikers worden gemaakt, wel aan geldende privacyregels voldoet en heeft het techbedrijf om opheldering gevraagd. Dat meldt de BBC. Deze week introduceerde Microsoft een nieuwe serie pc's genaamd Copilot+, die over een feature genaamd Recall beschikken. Recall maakt continu screenshots van het scherm en slaat die lokaal op. Vervolgens kunnen gebruikers deze screenshots op activiteiten en andere zaken doorzoeken. Microsoft omschrijft het als een 'fotografisch geheugen', tegenstanders spreken van een 'privacynachtmerrie'. Volgens Microsoft blijven de screenshots lokaal op het systeem en heeft het hier geen toegang toe. Ook is het een 'optionele ervaring'. "Dit kan een privacynachtmerrie worden", zegt technoloog Kris Shrishak tegenover de BBC. "Het feit dat screenshots worden gemaakt tijdens het gebruik van het apparaat kan een chilling effect op mensen hebben." Datarechtenexpert Daniel Tozer zegt dat de feature hem doet denken aan de Netflix-serie Black Mirror. "Microsoft heeft een rechtsgeldige basis nodig om de persoonlijke informatie van gebruikers op te slaan en opnieuw weer te geven." Een ander risico is dat iemand met toegang tot het systeem uitgebreide informatie over de activiteiten van de gebruiker kan achterhalen. Het kan dan gaan om politie of opsporingsdiensten met een gerechtelijk bevel, of zelfs Microsoft als het later van gedachten verandert om alle data lokaal te houden en niet te gebruiken voor gerichte advertenties of het trainen van hun AI, stelt Jen Caltrider van Mozilla. "Ik zou een computer met Recall niet gebruiken voor zaken die ik niet in het zicht van een buslading vreemden zou doen", merkt Caltrider op. "Dat houdt in het inloggen op financiële accounts, het opzoeken van gevoelige gezondheidsinformatie, het stellen van gênante vragen of het zoeken naar informatie over blijf-van-mijn-lijfhuizen, fertiliteitsklinieken of immigratieadvocaten." De Britse privacytoezichthouder heeft Microsoft om meer informatie gevraagd. De ICO stelt dat bedrijven voordat ze nieuwe producten op de markt brengen rigoureus de risico's voor de rechten en vrijheden van mensen moeten onderzoeken en verhelpen. "We hebben navraag bij Microsoft gedaan om te zien welke maatregelen er aanwezig zijn om de privacy van gebruikers te beschermen." bron: https://www.security.nl

-

Softwarebedrijf Ivanti waarschuwt voor zes kritieke SQL injection-kwetsbaarheden in Endpoint Manager (EPM), waardoor een ongeauthenticeerde aanvaller willekeurige code op de server kan uitvoeren wat grote gevolgen voor organisaties kan hebben. Via Ivanti Endpoint Manager kunnen organisaties namelijks laptops, smartphones en servers beheren. Dit wordt gedaan door middel van de EPM-server die met een agent op beheerde clients communiceert. In totaal bevat Ivanti EPM zes 'ongespecificeerde' SQL Injection-lekken die een aanvaller in hetzelfde netwerk de mogelijkheid geven om willekeurige code op de server uit te voeren. De impact van de zes kwetsbaarheden is op een schaal van 1 tot en met 10 beoordeeld met een 9.6. Ivanti heeft updates beschikbaar gemaakt om het probleem te verhelpen en zegt niet bekend te zijn met actief misbruik van de beveiligingslekken. Producten van Ivanti zijn in het verleden wel geregeld doelwit geweest van aanvallen. bron: https://www.security.nl

-

De zakelijke versie van Microsoft Edge krijgt een optie om het maken van screenshots door gebruikers te voorkomen, zo heeft Microsoft aangekondigd. Dit moet volgens het techbedrijf het lekken van gevoelige informatie met derde partijen voorkomen. Edge for Business werd vorig jaar gelanceerd. Het is een speciaal op bedrijven gerichte versie van Edge. Naast kleine visuele aanpassingen is het bij de zakelijke versie ook mogelijk voor organisaties om volledige controle over policies, features en configuraties te hebben, in tegenstelling tot de normale versie waarbij dit veel beperkter is. "Screenshot prevention" is één van de nieuwe policies die aan de browser wordt toegevoegd. Wanneer deze policy is ingeschakeld en gebruikers een screenshot maken, verschijnt er een zwart scherm, aldus Microsoft. De maatregel geldt ook voor Copilot in de Edge sidebar. Daardoor kan ook communicatie met de chatbot niet via een screenshot worden vastgelegd. De policy, die de komende maanden wordt uitgerold, is in te stellen voor Microsoft 365, Microsoft Defender for Cloud Apps (MDA), Microsoft Intune Mobile Application Management (MAM) en Microsoft Purview. bron: https://www.security.nl

-

Rockwell Automation heeft klanten opgeroepen om industriële controlesystemen offline te halen, om zo te voorkomen dat die doelwit van cyberaanvallen worden. De fabrikant biedt oplossingen voor het automatiseren, digitaliseren en aansturen van industriële processen en systemen. Het gaat dan bijvoorbeeld om Supervisory Control and Data Acquisition (SCADA) software. Rockwell zegt dat het vanwege toegenomen politieke spanningen en 'wereldwijde vijandige cyberactiviteiten' een waarschuwing heeft afgegeven waarin het klanten oproept om meteen actie te ondernemen. Zo moeten die kijken of ze apparaten hebben die vanaf het publieke internet benaderbaar zijn. In het geval van apparaten die niet voor dergelijke publieke internetconnectiviteit zijn ontworpen, moeten die offline worden gehaald. Dergelijke apparaten moeten nooit direct met internet worden verbonden, aldus de fabrikant. Door ze offline te halen wordt het aanvalsoppervlak verkleind. Wanneer het niet mogelijk is om deze apparaten van het publieke internet los te koppelen adviseert Rockwell om 'security best practices' te volgen. Tevens zijn er zeven kwetsbaarheden in producten van Rockwell die volgens de fabrikant extra aandacht verdienen. bron: https://www.security.nl

-

GitHub waarschuwt voor een kritieke kwetsbaarheid in Enterprise Server waardoor een aanvaller admintoegang kan krijgen. Het beveiligingslek is op een schaal van 1 tot en met 10 beoordeeld met een 10.0 en doet zich voor bij installaties die gebruikmaken van SAML single sign-on (SSO) authenticatie met de optionele encrypted assertions feature. Een aanvaller kan een SAML response vervalsen en zo toegang tot een gebruiker met adminrechten krijgen. GitHub Enterprise Server is een self-hosted platform voor softwareontwikkeling binnen een organisatie. Via het platform is het mogelijk om software te ontwikkelen en leveren. Toegang kan onder andere worden geregeld door middel van SAML (Security Assertion Markup Language) single sign-on (SSO) via een identiteitsprovider. Installaties die geen gebruikmaken van SAML SSO of SAML SSO authenticatie gebruiken zonder encrypted assertions zijn niet kwetsbaar. Encrypted assertions is een feature die ervoor zorgt dat berichten van de SAML-identiteitsprovider standaard zijn versleuteld. De feature staat niet standaard ingeschakeld. De kwetsbaarheid, aangeduid als CVE-2024-4985, is aanwezig in alle versies van GitHub Enterprise Server voor 3.13.0 en is verholpen in versies 3.9.15, 3.10.12, 3.11.10 en 3.12.4. bron: https://www.security.nl

-

Chatdienst Snapchat had de risico's van de AI-chatbot die het vorig jaar lanceerde niet goed onderzocht, zo stelt de Britse privacytoezichthouder ICO op basis van eigen onderzoek. Begin vorig jaar kwam Snapchat met een chatbot genaamd 'My AI'. Vorig jaar juni startte de ICO een onderzoek vanwege zorgen dat Snapchat niet had voldaan aan de juridische verplichting om de risico's van de nieuwe chatbot in kaart te brengen. Eind vorig jaar kwam de Britse privacytoezichthouder al met een voorlopige conclusie waarin het stelde dat Snapchat de privacyrisico's van de chatbot niet goed had beoordeeld. Daarnaast had Snap de risico's voor miljoenen My AI-gebruikers in het Verenigd Koninkrijk, waaronder kinderen, niet goed in kaart gebracht en beoordeeld. Het onderzoek is nu afgerond en de ICO stelt vast dat Snapchat inderdaad de risico's niet goed had onderzocht. Snapchat heeft naar aanleiding van het onderzoek van de toezichthouder maatregelen genomen om de risico's beter in kaart te brengen en zijn er niet nader genoemde mitigaties doorgevoerd. De komende weken maakt de ICO bekend welke beslissing hij in deze zaak zal nemen. De Britse toezichthouder heeft bedrijven in het verleden geregeld miljoenenboetes opgelegd voor het overtreden van privacywetgeving. Tevens geeft de ICO aan dat het de uitrol van My AI blijft monitoren en hoe er met opkomende risico's wordt omgegaan. bron: https://www.security.nl

-

Googles online virusscandienst VirusTotal heeft vandaag een nieuwe versie van de populaire malwaredetectietool YARA aangekondigd. YARA-X is een compleet nieuwe implementatie van YARA gemaakt in programmeertaal Rust. Dit zou voor een betere gebruikerservaring, prestaties, security en betrouwbaarheid moeten zorgen. YARA is een op regels gebaseerde tool voor het detecteren en classificeren van malware. De tool, die al meer dan vijftien jaar bestaat, is ontwikkeld door Victor Alvarez van VirusTotal. Allerlei security- en antivirusbedrijven maken er gebruik van voor detectie en classificatie van malware. Volgens Alvarez maakt de overstap naar Rust nieuwe features mogelijk en zijn er in YARA-X meteen allerlei bugs verholpen. Rust wordt omschreven als een 'memoy safe' programmeertaal, wat het lastiger moet maken dat kwetsbaarheden zoals memory corruption zich voordoen. Alvarez kondigde YARA-X aan in een blogpost met de titel: "YARA is dead, long live YARA-X". Hij nuanceert dat YARA niet echt dood is, omdat veel mensen en organisaties er nog gebruik van maken. Deze versie zal dan ook nog steeds worden ondersteund met bugfixes en kleine features. Grote features of modules zullen echter alleen voor YARA-X verschijnen. De Rust-versie van YARA bevindt zich nog wel in de bètafase, maar is volgens Alvarez volwassen en stabiel genoeg om te worden gebruikt. bron: https://www.security.nl

-

muziek van platenspeler komt niet binnen via usb

Captain Kirk reageerde op vxvk's topic in Archief Windows 10

Vervelend dat je sowieso alle informatie maar in stukjes kreeg. Dit soort apparaten hoort gewoon bijna plug-en-play te zijn. Fijn dat je het terug kan sturen. Mocht je op zoek zijn naar een ander, kijk dan eens bij bijvoorbeeld Bax-Shop. Volgens mij leveren ze ook in België en hebben ze een winkel in Antwerpen. Daar hebben ze ook ruime keus in USB-platenspelers. Groot deel van mijn studio komt daar vandaan, bestel er al jaren en ben erg tevreden over de service. Hoop dat er snel een goede oplossing voor je komt. -

muziek van platenspeler komt niet binnen via usb

Captain Kirk reageerde op vxvk's topic in Archief Windows 10

Hou ons op de hoogte. Anders gaan we kijken of er een andere oplossing mogelijk is. -

muziek van platenspeler komt niet binnen via usb

Captain Kirk reageerde op vxvk's topic in Archief Windows 10

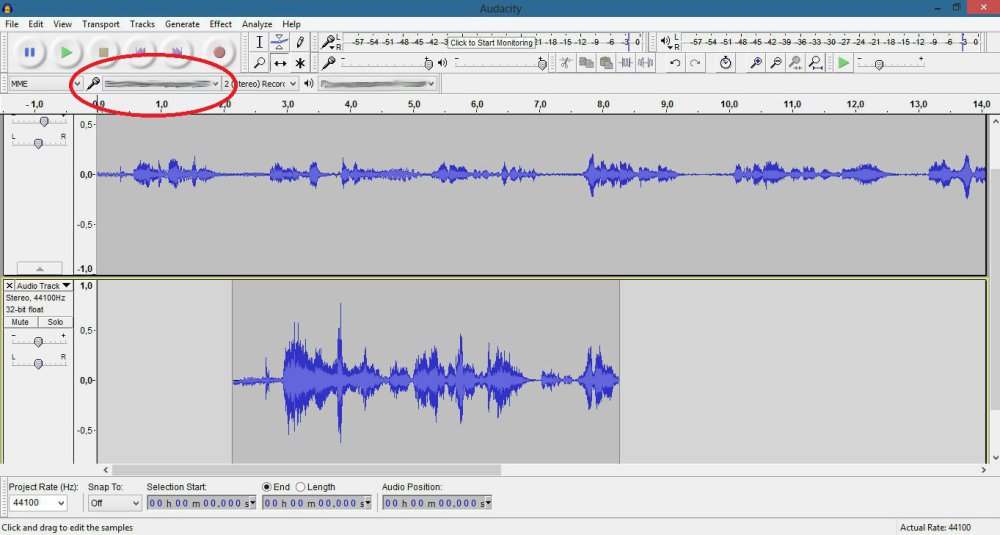

Ook in Audacity moet je aangeven via welk kanaal het geluid binnen komt. Anders neemt deze het geluid van de USB-poort niet op. -

De afgelopen jaren zijn wereldwijd 400.000 Linux-servers besmet geraakt met de Ebury-malware, waaronder servers van Kernel.org, zo stelt antivirusbedrijf ESET in een analyse. Het Ebury-botnet is sinds 2009 actief en in die tijd verschillende keren in het nieuws geweest. Zo werd in 2017 een vermeende beheerder veroordeeld. Eind 2023 bleken nog altijd 100.000 servers besmet te zijn. In de analyse laten de onderzoekers ook weten hoe de malware zich verspreidt. Lange tijd werd gedacht dat dit gebeurde door middel van gecompromitteerde inloggegevens. Zodra de aanvallers toegang tot een Linux-server hebben worden aanwezige OpenSSH-bestanden aangepast. Wanneer er vanaf de besmette server op een andere server wordt ingelogd, komen de inloggegevens van deze server ook in handen van de aanvallers, die zo het proces kunnen herhalen. ESET meldt nu dat Linux-servers ook worden gecompromitteerd door middel van credential stuffing-aanvallen, via hypervisors of container hosts waar de aanvallers toegang toe hebben, misbruik van kwetsbaarheden zoals die in Control Web Panel en Dirty COW, het compromitteren van hostingproviders en man-in-the-middle-aanvallen op servers in hetzelfde netwerk. De Ebury-malware kan niet alleen ssh-inlogegevens stelen, maar ook creditcardgegevens en cryptowallets. Daarnaast worden besmette machines gebruikt voor het proxyen van verkeer en spam. Kernel.org De onderzoekers stellen ook dat tussen 2009 en 2011 vier servers van Kernel.org, een website van The Linux Foundation, met Ebury waren besmet. De servers werden vermoedelijk gebruikt als mailservers, nameservers, mirrors en source code repositories. Twee van de servers zijn waarschijnlijk twee jaar besmet geweest, een server een jaar en de ander zes maanden. De aanvallers wisten ook de /etc/shadow bestanden in handen te krijgen, die 551 unieke gebruikersnamen en gehashte wachtwoorden bleken te bevatten. Van deze wachtwoordhashes wisten de aanvallers 275 wachtwoorden in cleartext te achterhalen door middel van brute force en de Ebury credential stealer, aldus de onderzoekers. Verder werd eind 2019 de infrastructuur van een niet nader genoemde grote Amerikaanse domeinregistrar en hostingprovider gecompromitteerd. Het ging om 2500 fysieke en 60.000 virtuele servers. De machines werden bij elkaar gebruikt voor het hosten van de websites van meer dan 1,5 miljoen accounts. Bij een ander incident vorig jaar werden 70.000 servers van de hostingprovider gecompromitteerd. "Ebury vormt een serieuze dreiging en uitdaging voor de Linux-gemeenschap", zegt onderzoeker Marc-Etienne Léveillé. "Er is geen eenvoudige oplossing die Ebury ineffectief maakt, maar een aantal mitigaties zijn toe te passen om de verspreiding en de impact te beperken." De onderzoeker benadrukt dat infecties niet alleen bij organisaties en individuen plaatsvinden die minder om security geven. "Veel zeer tech-savy personen en grote organisaties bevinden zich onder de slachtoffers." bron: https://www.security.nl

-

Aanvallers maken misbruik van Microsofts Quick Assist om organisaties met ransomware te infecteren, zo meldt Microsoft. Quick Assist is een programma van Microsoft waarmee gebruikers hun Windowscomputer of Mac met iemand anders op afstand kunnen delen. Zo kan deze andere persoon het betreffende systeem op afstand volledig overnemen. Volgens Microsoft bellen de aanvallers slachtoffers op, waarbij ze zich voordoen als medewerkers van de automatiseringsafdeling of Microsoft en proberen dan via Quick Assist toegang tot het systeem van het slachtoffer te krijgen. Zodra de aanvallers toegang hebben installeren ze malware zoals QakBot en tools waaronder ScreenConnect, NetSupport Manager en Cobalt Strike. Via deze tools en malware proberen de aanvallers zich lateraal door het netwerk van de organisatie te bewegen om uiteindelijk de ransomware uit te rollen. Microsoft adviseert organisaties om Quick Assist en andere remote management tools te blokkeren of te verwijderen als die niet binnen de bedrijfsomgeving worden gebruikt. Tevens moeten hun organisaties hun personeel voorlichten over social engineering en helpdeskfraude. bron: https://www.security.nl

-

Google heeft voor de derde keer binnen een week een kwetsbaarheid in Chrome verholpen waar aanvallers actief misbruik van maakten voordat de update beschikbaar was. Net als het beveiligingslek dat op 13 mei werd gepatcht gaat het ook nu om een kwetsbaarheid in V8, aangeduid als CVE-2024-4947. Dit is de JavaScript-engine die Chrome en andere browsers gebruiken voor het uitvoeren van JavaScript. De impact van de kwetsbaarheid is als "high" beoordeeld. Het gaat in dit geval om beveiligingslekken waardoor een aanvaller in het ergste geval code binnen de context van de browser kan uitvoeren. Het is dan mogelijk om bijvoorbeeld data van andere websites te lezen of aan te passen en zo gevoelige informatie van gebruikers te stelen. Ook kwetsbaarheden om uit de Chrome-sandbox te ontsnappen vallen hieronder. Beveiligingslekken met het stempel "high" zijn op zichzelf niet voldoende om een systeem over te nemen. Hiervoor zou een tweede kwetsbaarheid zijn vereist, bijvoorbeeld in het onderliggende besturingssysteem. Google geeft geen details over de doelwitten van de waargenomen aanvallen en hoe ze precies plaatsvinden. De kwetsbaarheid werd op 13 mei door twee onderzoekers van antivirusbedrijf Kaspersky gemeld. Google Chrome krijgt vaker met actief aangevallen beveiligingslekken te maken, maar drie van dergelijke kwetsbaarheden binnen één week is niet eerder voorgekomen. Op 9 mei kwam Google met een update voor een aangevallen beveiligingslek in het 'Visuals' onderdeel van de browser, aangeduid als CVE-2024-4671. Op 13 mei volgde een update voor de aangevallen V8-kwetsbaarheid (CVE-2024-4761), gevolgd door een tweede V8-kwetsbaarheid gisterenavond (CVE-2024-4947). Het totaal aantal beveiligingslekken dat actief tegen gebruikers is ingezet voordat een patch beschikbaar was komt daarmee op vijf. Google Chrome 125.0.6422.60/.61 is beschikbaar voor macOS en Windows. Voor Linux is versie 125.0.6422.60 verschenen. Updaten zal op de meeste systemen automatisch gebeuren. Dit kan in het geval van actief aangevallen kwetsbaarheden echter tot zeven dagen duren. Gebruikers die direct de update willen ontvangen zullen een handmatige controle moeten uitvoeren. Voor gebruikers van Microsoft Edge, dat net als Chrome op Googles Chromium-browser is gebaseerd, is nog geen update beschikbaar. bron: https://www.security.nl

-

Softwarebedrijven moeten hun gebruikers beter waarschuwen voor onveilige configuraties, verdacht gedrag en besmette downloads, zo stellen cyberagentschappen van zes landen. De waarschuwing staat in een document over het voorkomen van cyberdreigingen voor maatschappelijke organisaties, zoals denktanks, ngo's, mensenrechtenbewegingen, activisten en journalisten (pdf). Volgens de overheidsdiensten uit Canada, Estland, Finland, Japan, Verenigd Koninkrijk en Verenigde Staten zijn de genoemde organisaties doelwit van statelijke actoren die 'democratische waarden' willen ondermijnen. Het document beschrijft maatregelen die organisaties en personen kunnen nemen om zich te beschermen, zoals het installeren van beveiligingsupdates, inschakelen van multifactorauthenticatie (MFA), beperken van de hoeveelheid persoonlijke informatie op internet, inschakelen van de Lockdown Mode op iOS en het gebruik van encryptie om alle communicatie te beschermen. "Zonder encryptie kunnen aanvallers onversleutelde of ongeauthenticeerde kanalen misbruiken om malware op apparaten te injecteren, wat grote risico's voor de privacy en veiligheid vormt." Daarnaast richten de overheidsdiensten zich ook op softwarebedrijven. Die moeten ervoor zorgen dat MFA standaard binnen hun producten staat ingeschakeld, algemeen bekende klassen van kwetsbaarheden worden opgelost en logging zonder extra kosten beschikbaar is. Tevens moeten gebruikers beter worden gewaarschuwd voor onveilige configuraties, verdacht gedrag en besmette downloads. De landen pleiten voor het implementeren van 'attention grabbing alerts'. Daarbij wordt in een ander document over veilig softwareontwerp de vergelijking gemaakt met waarschuwingsgeluid dat auto's geven wanneer de gordel niet wordt gebruikt (pdf). bron: https://www.security.nl

-

GitHub waarschuwt voor een kritieke kwetsbaarheid in Git waardoor remote code execution mogelijk is en roept gebruikers op om naar de nieuwste versie te updaten. Git is een populaire oplossing voor softwareontwikkelaars om code van een lokale repository naar een remote Git-repository te krijgen. Zo kunnen meerdere programmeurs aan de code werken. Het is ook mogelijk om een remote Git-repository naar een lokale machine of andere locatie te kopiëren. In het geval van repositories met submodules is het mogelijk om tijdens de 'clone' operatie code uit te laten voeren, zonder dat de gebruiker de kans krijgt om te zien welke code er wordt uitgevoerd. Dit is mogelijk door Git via een directory en symbolisch link in de war te brengen, aldus Johannes Schindelin van GitHub. De aanval werkt niet wanneer ondersteuning van symbolisch links in Git is uitgeschakeld. Tevens wordt ontwikkelaars aangeraden om geen repositories van onbetrouwbare bronnen te klonen. De impact van de kwetsbaarheid is op een schaal van 1 tot en met 10 beoordeeld met een 9.1. bron: https://www.security.nl

-

Een kwetsbaarheid in Windows is wekenlang actief misbruikt bij malware-aanvallen zonder dat een update beschikbaar was om het probleem te verhelpen. Gisterenavond kwam Microsoft tijdens de patchronde van mei met een update. Het beveiligingslek in de Windows Desktop Window Manager (DWM) core library is één van de twee actief aangevallen kwetsbaarheden die Microsoft deze maand heeft verholpen. De Desktop Window Manager wordt gebruikt voor de weergave van de Windows-desktop. Een kwetsbaarheid in het onderdeel, aangeduid als CVE-2024-30051, maakt het mogelijk voor aanvallers die al toegang tot het systeem hebben om hun rechten te verhogen. In dit geval kunnen er SYSTEM-rechten worden verkregen, waarmee een aanvaller volledige controle over het systeem krijgt. Het beveiligingslek alleen is niet voldoende om een systeem op afstand te compromitteren. Dit zou moeten worden gecombineerd met een andere kwetsbaarheid of een aanvaller zou via malware of andere malafide applicatie toegang moeten hebben. Het beveiligingslek werd door onderzoekers van Kaspersky. Google Threat Analysis Group, Google Mandiant en DBAPPSecurity WeBin Lab aan Microsoft gerapporteerd. Kaspersky ontdekte een exploit die van de kwetsbaarheid misbruik maakt op 1 april in een document dat naar Googles online virusscanner VirusTotal was geüpload. Volgens de virusbestrijder lijkt CVE-2024-30051 heel veel op een andere kwetsbaarheid in de Windows DWM core library (CVE-2023-36033) die ook actief werd misbruikt voordat een update beschikbaar was. Kaspersky wil nog geen verdere details geven, maar laat wel weten dat het beveiligingslek is gebruikt door de criminelen achter de Qakbot-malware en andere malware-families. Het antivirusbedrijf denkt dan ook dat meerdere aanvallers kennis van de kwetsbaarheid hebben. De Qakbot-malware die Kaspersky noemt wordt via phishingmails verspreid en kan op besmette computers inloggegevens stelen en verdere malware installeren. De tweede actief aangevallen betreft CVE-2024-30040, een kwetsbaarheid in het Windows MSHTML-platform. Het beveiligingslek wordt aangeduid als een 'security feature bypass' waarmee een aanvaller beveiligingsmaatregelen van Microsoft 365 en Microsoft Office kan omzeilen. Misbruik is mogelijk wanneer een doelwit een malafide document opent. Details over de aanvallen zijn niet gegeven. De Windows-updates worden op de meeste systemen automatisch geïnstalleerd. bron: https://www.security.nl

-

VMware heeft vandaag beveiligingsupdates uitgebracht voor een kritieke kwetsbaarheid in VMware Workstation en Fusion waardoor een aanvaller vanuit een virtual machine het onderliggende host-systeem kan kapen. Het beveiligingslek werd afgelopen maart tijdens de Pwn2Own-wedstrijd in Vancouver gedemonstreerd. Het beveiligingslek bevindt zich in het virtuele bluetooth device van VMware Workstation en Fusion. Een aanvaller die in de virtual machine beheerdersrechten heeft kan via de kwetsbaarheid een use-after-free veroorzaken, om vervolgens code op het host-systeem uit te voeren. De impact van het beveiligingslek, aangeduid als CVE-2024-22267, is op een schaal van 1 tot en met 10 beoordeeld met een 9.3. Daarnaast zijn ook verschillende andere kwetsbaarheden die tijdens Pwn2Own werden gedemonstreerd verholpen, maar die hebben een lagere impact. De onderzoekers die de VMware-aanval tijdens Pwn2Own demonstreerden ontvingen hiervoor een beloning van 130.000 dollar. bron: https://www.security.nl

-

Aanvallers maken gebruik van malafide advertenties voor WinSCP en PuTTY om systemen met ransomware te infecteren, zo stelt securitybedrijf Rapid7. Volgens onderzoekers zijn met name medewerkers van it-teams, die naar legitieme versies van de software zoeken door de aanval getroffen. De advertenties wijzen naar nagemaakte versies van de officiële website of een eenvoudige downloadpagina. Via deze pagina's wordt een zip-bestand aangeboden met een getrojaniseerde versie van WinSCP of PuTTY. Zodra gebruikers de software installeren wordt tevens malware geïnstalleerd. Via deze malware proberen de aanvallers vervolgens aanvullende malware op het systeem te installeren. Rapid7 zegt dat aanvallers eerst proberen om data te stelen en daarna ransomware uit te rollen. Gebruikers wordt aangeraden om de bron van hun downloads goed te controleren, alsmede of de hashes van het gedownloade bestand overeenkomen met die op de officiële website. "Getroffen gebruikers zijn onevenredig vaak leden van it-teams, die vaker installatieprogramma's voor tools zoals PuTTY of WinSCP downloaden. Wanneer het account van een it-medewerker is gecompromitteerd, heeft de aanvaller toegang met verhoogde rechten, wat onderzoek bemoeilijkt, omdat ze hun acties met die van de beheerder kunnen laten samengaan. Dit onderstreept de noodzaak om voor het downloaden de bron van bestanden te verifiëren en de inhoud voor het uitvoeren ervan", aldus het securitybedrijf. bron: https://www.security.nl

-

Aanvallers zijn erin geslaagd om in te breken op een server van securitybedrijf Zscaler, zo heeft het bedrijf vandaag bevestigd. Vorige week verscheen op X een bericht waarin werd gesteld dat een aanvaller toegang bood tot systemen van Zscaler. Daarop startte het securitybedrijf een onderzoek, waaruit bleek dat een 'geïsoleerde testomgeving op een enkele server' toegankelijk was vanaf het internet. De server bevat volgens het bedrijf geen klantgegevens. Het onderzoek naar het incident is nu afgerond en Zscaler meldt dat een server in een testomgeving is getroffen, die niet op de infrastructuur van Zscaler werd gehost. De server bevatte geen klantgegevens en de aanval had geen gevolgen voor de klant-, productie- en bedrijfsomgevingen van het bedrijf. Hoe de server kon worden gecompromitteerd en wat wordt gedaan om dit in de toekomst te voorkomen laat Zscaler niet weten. bron: https://www.security.nl

-

Google heeft voor de tweede keer binnen vijf dagen een actief aangevallen zerodaylek in Chrome verholpen. Na een update op 9 mei voor een beveiligingslek (CVE-2024-4671) in het 'Visuals' onderdeel van de browser, verscheen gisterenavond een patch voor een kwetsbaarheid in V8 (CVE-2024-4761). Dit is de JavaScript-engine die Chrome en andere browsers gebruiken voor het uitvoeren van JavaScript en waarin al vaker zerodaylekken werden gevonden. De impact van de kwetsbaarheid is als "high" beoordeeld. Het gaat in dit geval om beveiligingslekken waardoor een aanvaller in het ergste geval code binnen de context van de browser kan uitvoeren. Het is dan mogelijk om bijvoorbeeld data van andere websites te lezen of aan te passen en zo gevoelige informatie van gebruikers te stelen. Ook kwetsbaarheden om uit de Chrome-sandbox te ontsnappen vallen hieronder. Beveiligingslekken met het stempel "high" zijn op zichzelf niet voldoende om een systeem over te nemen. Hiervoor zou een tweede kwetsbaarheid zijn vereist, bijvoorbeeld in het onderliggende besturingssysteem. Google geeft geen details over de doelwitten van de waargenomen aanvallen en hoe ze precies plaatsvinden. De kwetsbaarheid werd op 9 mei gerapporteerd door een niet nader genoemde onderzoeker. Google Chrome 124.0.6367.207/.208 is beschikbaar voor macOS en Windows. Voor Linux is versie 124.0.6367.207 verschenen. Updaten zal op de meeste systemen automatisch gebeuren. Dit kan in het geval van actief aangevallen kwetsbaarheden echter tot zeven dagen duren. Gebruikers die direct de update willen ontvangen zullen een handmatige controle moeten uitvoeren. Voor gebruikers van Microsoft Edge, dat net als Chrome op Googles Chromium-browser is gebaseerd, is nog geen update beschikbaar. bron: https://www.security.nl

-

Excuus voor de late reactie. Het was de afgelopen week druk met werk. Lukt het met de aangeboden stappen van p38cyq?

-

Het loont ook de moeite om eens te kijken op welk kanaal je internet wordt uitgezonden. Mogelijk wordt in de buurt dit kanaal ook door andere modems gebruikt. Dit levert ook een storing op. Vaak kun je je modem zelf laten zoeken naar het best mogelijke kanaal. Heeft deze de functie niet, zijn er eenvoudige tooltjes en appjes te vinden waarmee je dit kunt meten. Het loont dus zeker om eens van kanaal te veranderen.

OVER ONS

PC Helpforum helpt GRATIS computergebruikers sinds juli 2006. Ons team geeft via het forum professioneel antwoord op uw vragen en probeert uw pc problemen zo snel mogelijk op te lossen. Word lid vandaag, plaats je vraag online en het PC Helpforum-team helpt u graag verder!