-

Items

6.780 -

Registratiedatum

-

Laatst bezocht

Inhoudstype

Profielen

Forums

Store

Alles dat geplaatst werd door Captain Kirk

-

Aangezien je probleem is opgelost, sluit ik het topic. Wil je het toch weer open hebben omdat het probleem terug is, laat het even weten.

-

NoScript-extensie voor Firefox Quantum beschikbaar

Captain Kirk plaatste een topic in Archief Tips Beveiliging & Privacy

Een week later dan gepland is de NoScript-extensie voor Firefox Quantum online verschenen. NoScript is met ruim 1,7 miljoen gebruikers één van de populairste Firefox-extensies. Het schakelt allerlei scripts op websites uit en blokkeert zo onder andere trackers en advertenties, alsmede andere onderdelen. Ook voorziet het de browser van aanvullende bescherming tegen onder andere cross-site scripting. Het wordt dan ook door menig beveiligingsexpert aangeraden. Met de lancering van Firefox Quantum (Firefox 57) afgelopen dinsdag worden traditionele extensies niet meer ondersteund. Alleen extensies die nog van het nieuwe WebExtension-model gebruikmaken werken in de browser. Extensie-ontwikkelaars moesten hun extensies dan ook aanpassen. Oorspronkelijk zou Giorgio Maone, de ontwikkelaar van NoScript, op de lanceringsdag van Firefox Quantum met een nieuwe NoScript-versie komen. Het verliep echter anders dan gepland. Daardoor zaten Firefox-gebruikers die naar Quantum waren geüpgraded zonder hun NoScript-extensie. Tal van NoScript-gebruikers lieten op het blog van Maone weten dat ze zich zonder de extensie "naakt" en onbeschermd voelen. Nu een week later dan gepland is NoScript 10.1.1 een feit. Deze versie is zeer verschillend van de oude NoScript. Zo is de gebruikersinterface compleet veranderd. Daarnaast biedt NoScript 10 de mogelijkheid om het blokkeren van 'active content' per website in te stellen en wordt on-the-fly cross-site requests whitelisting ondersteund. Het nieuwe WebExtension-model biedt nog echter niet alle opties waar traditionele Firefox-extensies gebruik van maken. Sommige opties die in de oude NoScript-versie aanwezig zijn ontbreken dan ook in NoScript 10. Maone stelt dat de instellingen van NoScript-gebruikers bewaard blijven en zullen worden gebruikt zodra de betreffende feature in NoScript 10 beschikbaar wordt. NoScript 10 is te downloaden via de addons.mozilla.org. bron: security.nl -

Intel dicht kwetsbaarheden in Management Engine

Captain Kirk plaatste een topic in Archief Tips Beveiliging & Privacy

Intel heeft meerdere kwetsbaarheden in de Management Engine, Server Platform Service en Trusted Execution Engine gedicht die op miljoenen Intel-processoren aanwezig zijn. Aan de hand van problemen die door externe onderzoekers waren gevonden heeft Intel naar eigen zeggen een uitgebreide controle van de eigen firmware uitgevoerd, wat in totaal acht kwetsbaarheden opleverde. Op een schaal van 1 tot en met 10 wat betreft de ernst van de beveiligingslekken liggen die tussen de 6,7 en 8,2. De kwetsbaarheden met een 8,2 kunnen een aanvaller met lokale toegang tot een systeem willekeurige code laten uitvoeren. Een beveiligingslek dat met een 7,2 werd beoordeeld maakt het mogelijk voor een aanvaller met remote beheerderstoegang om willekeurige code met de rechten van de Active Management Technology (AMT) uit te voeren. Ook is het mogelijk voor ongeautoriseerde processen om toegang tot content met hogere rechten te krijgen en kan een aanvaller code met hogere rechten uitvoeren. Intel heeft een tool uitgebracht waarmee kan worden gecontroleerd of systemen met een Intel-processor kwetsbaar zijn. Eigenaren van een Lenovo-systeem kunnen specifieke updates voor hun systeem downloaden. De Management Engine, onderdeel van Intel Active Management Technology, is een afzonderlijke processor die in elke Intel-processor vanaf 2008 tot en met het nieuwste model aanwezig is. Het heeft toegang tot het netwerk, het besturingssysteem, het geheugen en de cryptografische engine. De ME kan zelfs op afstand worden gebruikt als de computer is uitgeschakeld. De code van de Management Engine is echter gesloten, waardoor het publiek de werking niet kan controleren. De Amerikaanse burgerrechtenbeweging noemde de Management Engine dan ook een beveiligingsrisico. Intel bedankte onderzoekers Mark Ermolov en Maxim Goryachy van securitybedrijf Positive Technologies voor hun onderzoek naar de firmware. De onderzoekers zullen volgende maand tijdens Black Hat Europe laten zien hoe het mogelijk is om niet gesigneerde, ongeverifieerde code op nieuwere Intel-chipsets uit te voeren, waarbij de Management Engine als startpunt wordt gebruikt. Ermolov en Goryachy zullen ook laten zien wat ze via de Management Engine kunnen doen bij computers die zijn uitgeschakeld, maar nog wel over stroom beschikken, zo meldt Wired. Gebruikers en beheerders van Intel-systemen krijgen het advies om te kijken of er voor hun systemen updates beschikbaar zijn. bron: security.nl -

Honderden populaire websites sturen toetsaanslagen, muisbewegingen, scrollgedrag en de inhoud van bezochte pagina's naar derde partijen door, zonder dat gebruikers dit weten, zo hebben onderzoekers van Princeton University ontdekt. De websites maken gebruik van zogeheten "session replay" scripts. Deze scripts slaan het gedrag van de gebruiker op, zodat dit later kan worden bekeken. "Alsof iemand over je schouder meekijkt", aldus de onderzoekers. Het beoogde doel van dergelijke scripts is om inzicht te krijgen in hoe gebruikers de website gebruiken en verwarrende of niet meer bestaande pagina's te ontdekken. De hoeveelheid data die deze diensten verzamelen gaat volgens de onderzoekers veel verder dan gebruikers verwachten. Het gaat dan bijvoorbeeld om de tekst in een formulier voordat die wordt verstuurd, alsmede precieze muisbewegingen. De onderzoekers merken op dat deze gegevens niet anoniem blijven. Sommige bedrijven laten uitgevers deze opnamen aan de echte identiteit van de gebruiker koppelen. Voor hun onderzoek keken de onderzoekers naar de zeven meest gebruikte replay-scripts, namelijk Yandex, FullStory, Hotjar, UserReplay, Smartlook, Clicktale en SessionCam. De scripts werden op 482 van de Alexa top 50.000 websites aangetroffen. Datalek De onderzoekers waarschuwen dat het verzamelen van gebruikersdata door replay-scripts ervoor kan zorgen dat gevoelige informatie lekt, zoals medische klachten, creditcardgegevens en andere persoonlijke informatie. De aanbieders van replay-scripts bieden wel tools om gevoelige informatie te filteren en verwijderen, maar de uitgever van de website moet hiervoor elke pagina doorlopen en controleren. Iets wat niet altijd wordt gedaan. Zo bleek tenminste één van de websites het wachtwoord in een registratieformulier naar een derde partij door te sturen, ook al werd het registratieformulier zelf nooit verstuurd. Blokkeren Ook gebruikers van adblockers lopen risico dat hun data wordt doorgestuurd. De twee populairste adblockerfilters, EasyList en EasyPrivacy, blijken de replay-scripts van FullStory, Smartlook en UserReplay niet te blokkeren. EasyPrivacy heeft wel filterregels die Yandex, Hotjar, ClickTale en SessionCam blokkeren. UserReplay biedt uitgevers de mogelijkheid om geen data te verzamelen van gebruikers die Do Not Track in hun browser hebben ingesteld. Geen van de Alexa top 1 miljoen uitgevers blijkt Do Not Track te respecteren. "Het verbeteren van de gebruikerservaring is een belangrijke taak van uitgevers. Het zou echter niet ten koste van de privacy mogen gaan", aldus de onderzoekers. bron: security.nl

-

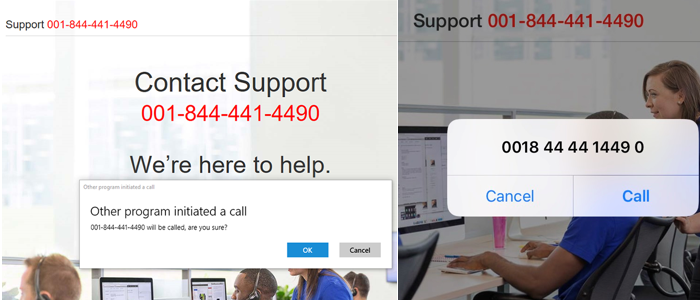

Telefoonscammers passen een nieuwe techniek toe waarbij scamwebsites de telefoon- of communicatie-app van de gebruiker starten, die zo één klik verwijderd is om de oplichters ook te bellen, zo waarschuwt Microsoft. De websites spelen een geluidsbestand af dat laat weten dat het systeem geïnfecteerd is. Door het opgegeven nummer te bellen zou het "probleem" kunnen worden verholpen, aldus de instructies van het geluidsbestand. Deze werkwijze wordt al geruime tijd toegepast, maar recentelijk ontdekte Microsoft een scamwebsite die de telefoon- of communicatie-app van de gebruiker aanriep om het telefoonnummer van de oplichters te bellen. De gebruiker moest dit alleen nog bevestigen. Wanneer de gebruiker dit doet komt hij in contact met de telefoonscammers. Die laten het slachtoffer geloven dat zijn of haar systeem met malware besmet is geraakt. Vervolgens proberen ze toegang tot het systeem te krijgen. Voor het oplossen van het zogenaamde probleem moeten slachtoffers soms honderden euro's betalen. Door de communicatie-app al te starten wordt de gehele "scamervaring" gestroomlijnd, aldus Microsoft. De softwaregigant stelt dat deze techniek met name voor smartphones geoptimaliseerd lijkt te zijn. Zo maakt de website gebruik van een responsive design en kan de click-to-call direct de telefoonfunctie van smartphones starten. "Dit laat zien dat de dreiging van techsupport-scams gebruikers van verschillende platformen, apparaten en software kunnen raken", aldus Jonathan San Jose van het Windows Defender Research team. De onderzoeker merkt op dat de techniek nog niet veel wordt gebruikt, maar dat die zeer waarschijnlijk wel als service aan cybercriminelen wordt aangeboden. bron: security.nl

-

De beveiliging van Windows 8.1 en Windows 10 is te verbeteren door een waarde aan het Windows Register toe te voegen, zo stelt het CERT Coordination Center (CERT/CC) van de Carnegie Mellon University. Het CERT/CC is een door het Amerikaanse ministerie van Binnenlandse Veiligheid gesteunde organisatie die geregeld veiligheidswaarschuwingen, adviezen en advisories uitgeeft. Afgelopen donderdag waarschuwde het CERT/CC dat een beveiligingsmaatregel genaamd ASLR op Windows 8.1 en 10 niet goed op systeemniveau wordt ondersteund. Address Space Layout Randomization (ASLR) maakt het lastiger voor een aanvaller om te voorspellen waar in het geheugen bepaalde delen van programma's worden geladen. Dit moet het uitbuiten van kwetsbaarheden in applicaties of het besturingssysteem veel lastiger maken. Om applicaties te beschermen lanceerde Microsoft de gratis beveiligingstool EMET (Enhanced Mitigation Experience Toolkit ). Daarmee is het mogelijk om ASLR in te stellen voor applicaties die hier standaard geen gebruik van maken. Zodoende kan er via EMET een extra beveiligingslaag worden toegevoegd. Ook is het mogelijk om voor het gehele systeem ASLR in te stellen. Met de lancering van de Windows 10 Fall Creators Update heeft Microsoft EMET op Windows 10 vervangen door de Windows Defender Exploit Guard, die dezelfde beveiliging moet bieden. Zowel EMET als Windows Defender Exploit Guard kunnen ASLR per applicatie of op systeemniveau verplichten. Windowsversies voor Windows 8 doen dit via een waarde in het Windows Register die ervoor zorgt dat programmacode met een zogeheten 'relocation table' automatisch op een andere plek in het geheugen wordt geplaatst en dat de locatie van de code bij elke herstart van het systeem of tussen verschillende systemen verschillend is. Vanaf Windows 8 wordt ASLR op systeemniveau anders geïmplementeerd en moet "bottom-up ASLR" zijn ingeschakeld om de beveiligingsmaatregel van entropie te voorzien. Zowel EMET op Windows 8 en later als Windows Defender Exploit Guard kunnen ASLR op systeemniveau inschakelen, maar doen dit zonder bottom-up ASLR in te schakelen. Dit zorgt ervoor dat de code wel op een andere plek wordt geplaatst, alleen dat bij elke herstart van het systeem of tussen verschillende systemen steeds van hetzelfde geheugenadres gebruik gemaakt wordt. Daardoor wordt het eenvoudiger voor een aanvaller om de locatie van de code in het geheugen te voorspellen, wat misbruik van bepaalde kwetsbaarheden eenvoudiger kan maken. Het is echter mogelijk door het toevoegen van een registerwaarde om bottom-up ASLR in te schakelen, zo laat het CERT/CC in een Vulnerability Note weten. De organisatie waarschuwt wel dat het inschakelen van ASLR op systeemniveau voor problemen kan zorgen bij oude videokaartdrivers van AMD/ATI. Deze problemen zijn echter sinds juni 2012 in de drivers van de fabrikant verholpen. Het gaat om de volgende waarde die in het Windows Register moet worden geïmporteerd: Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\kernel] "MitigationOptions"=hex:00,01,01,00,00,00,00,00,00,00,00,00,00,00,00,00 bron: security.nl

-

Microsoft heeft besloten om de ondersteuning van Windows 10 versie 1511, ook bekend als de November Update, met zes maanden te verlengen. Organisaties en bedrijven die van deze versie gebruikmaken zullen gedurende deze periode beveiligingsupdates blijven ontvangen. Volgens Microsoft moet de extra tijd organisaties helpen bij het overstappen naar het nieuwe Windows as a service-model. Grote Windows 10 feature-updates, zoals de Creators Update, worden 18 maanden door Microsoft met updates ondersteund. Daarna moet er na een nieuwere feature-update worden geüpgraded om ondersteuning te blijven ontvangen. Oorspronkelijk zou de ondersteuning van Windows 10 versie 1511, de eerste grote feature-update na het uitkomen van Windows 10 op 29 juli 2015, vorige maand eindigen. Microsoft heeft nu besloten om de ondersteuning tot april 2018 te laten doorlopen. Organisaties die nog met deze versie werken zullen updates via de bekende kanalen blijven ontvangen, zoals Windows Update, WSUS, Configuration Manager en de Windows Update catalogus. bron: security.nl

-

kan niet inloggen in laptop met correcte outlook paswoord

Captain Kirk reageerde op gisele's topic in Archief Windows 10

Misschien een bizar idee maar ik heb dit probleem ook eens ondervonden. Toen bleek dat de pc na een update het wachtwoord van een andere pc, gekoppeld aan hetzelfde account maar dus met een ander wachtwoord, had overgenomen. Vraag niet hoe, maar invullen van het andere wachtwoord gaf toegang. -

Heb je je computer al eens goed gescand op virussen en zijn alle drivers up-to-date?

-

Gebruikers van Windows 7 met de EMET-beveiligingstool waren beter beschermd tegen een 17-jaar oud beveiligingslek in Office dat Microsoft deze week dichtte dan gebruikers van Windows 10 met EMET of Exploit Guard, zo stelt onderzoeker Will Dorman van het CERT Coordination Center (CERT/CC). De Enhanced Mitigation Experience Toolkit (EMET) is gratis beveiligingssoftware van Microsoft die aanvullende bescherming tegen bekende en onbekende exploits moet bieden. Het kan zowel het besturingssysteem als applicaties van extra beveiligingslagen voorzien die het lastiger voor aanvallers moeten maken om kwetsbaarheden uit te buiten. Microsoft zal EMET echter gaan uitfaseren en de ondersteuning volgend jaar juli stopzetten. Met de lancering van de Windows 10 Fall Creators Update werd EMET al op Windows 10-systemen vervangen door de Windows Defender Exploit Guard. Net als EMET voorziet ook Exploit Guard systemen van aanvullende beveiligingsmaatregelen. In het geval van Windows 7 met EMET wordt er een beveiligingsmaatregel genaamd ASLR op systeemniveau ondersteund. Address Space Layout Randomization (ASLR) maakt het lastiger voor een aanvaller om te voorspellen waar in het geheugen bepaalde delen van programma's worden geladen. Dit moet het uitbuiten van kwetsbaarheden in applicaties of het besturingssysteem veel lastiger maken. Windows 7-gebruikers die EMET op systeemniveau hadden ingeschakeld waren tegen misbruik van het Office-lek beschermd, ook al hadden ze de update nog niet geïnstalleerd. Voor gebruikers van Windows 8 en 10 is dat een ander verhaal, aldus Dormann. Windows 8 en nieuwer zijn namelijk niet in staat om ASLR op systeemniveau af te dwingen, zoals Windows 7 dat wel kan. Gebruikers van nieuwere Windows-versies moeten dan ook specifieke beveiligingsmaatregelen inschakelen om tegen deze specifieke kwetsbaarheid in Microsoft Office beschermd te zijn, zoals Dormann in deze Vulnerability Note uitlegt. bron: security.nl

-

Het Tor Project heeft vandaag updates voor Tor Browser uitgebracht, waaronder een 64-bit Windows-versie. Windows-gebruikers met een 64-bit processor kunnen nu de 64-bit Tor Browser downloaden. Gebruikers met een 64-bit processor zullen nog niet automatisch naar de 64-bit versie worden geüpdatet. De update moet dan ook handmatig worden uitgevoerd, aldus het Tor Project. Gebruikers zijn wel gewaarschuwd, want door een bug is de sandbox nog niet in de 64-bit versie ingeschakeld. Dit zal in de volgende versie worden verholpen. Tor Browser 7.5a8 bevat daarnaast de Firefox-beveiligingsupdates die afgelopen dinsdag werden uitgerold. Updaten kan via de automatische updatefunctie van de browser of TorProject.org. Tor Browser laat gebruikers hun ip-adres en privacy beschermen. Het bestaat uit een aangepaste versie van Firefox en software om met het Tor-netwerk verbinding te maken. Dagelijks maken er zo'n 3 miljoen mensen gebruik van, waaronder zo'n 50.000 Nederlanders. Eerder dit jaar besloot Mozilla al om 32-bit gebruikers van Firefox automatisch naar een 64-bit versie te updaten. Iets dat ook het Tor Project uiteindelijk bij Tor Browser-gebruikers zal doen. Volgens Mozilla biedt de 64-bit versie meer security en betere prestaties. bron: security.nl

-

De makers van het privacy-besturingssysteem Tails hebben naar eigen zeggen één van de eerste reproduceerbare ISO-bestanden van een Linux-besturingssysteem geproduceerd. Daardoor kunnen gebruikers nu controleren dat het ISO-bestand van Tails ook daadwerkelijk uit de gepubliceerde broncode bestaat. Tails is opensourcesoftware, wat inhoudt dat gebruikers inzage in de broncode hebben. Er was voorheen echter geen garantie dat het ISO-bestand van Tails ook daadwerkelijk op deze broncode was gebaseerd. Met zogeheten reproduceerbare "builds" is het nu mogelijk om te verifiëren dat de broncode ook voor het ISO-bestand is gebruikt. Het ontwikkelteam van Tails is, met financiële steun van Mozilla, een jaar lang bezig geweest om een reproduceerbaar ISO-bestand mogelijk te maken. Volgens het Tails-ontwikkelteam verandert er niet veel voor gebruikers, behalve dat het helpt om het ISO-bestand van Tails te vertrouwen, doordat gebruikers nu kunnen zien dat het inderdaad afkomstig is van de betreffende broncode. Technische gebruikers kunnen zo controleren dat het ISO-bestand dat het Tails-ontwikkelteam distribueert geen backdoors bevat. Naast het ISO-bestand zullen ook alle toekomstige upgrades reproduceerbaar zijn. Tails staat voor The Amnesic Incognito Live System en is een volledig op Linux-gebaseerd besturingssysteem dat allerlei tools bevat om anoniem mee te internetten. Het is vanaf een dvd of usb-stick te gebruiken en wordt door verschillende burgerrechtenbewegingen en privacy-experts aangeraden. Dagelijks maken zo'n 22.000 mensen gebruik van Tails. bron: security.nl

-

Microsoft heeft tijdens de patchdinsdag van november beveiligingsupdates uitgebracht voor 53 kwetsbaarheden in Windows, Edge, Internet Explorer, Microsoft Office, ASP.NET, .NET en Chakra Core. Vier kwetsbaarheden in ASP.NET, ASP.NET Core, Microsoft-browsers en Internet Explorer waren al voor het uitkomen van de updates bekend. Er is echter geen misbruik van deze beveiligingslekken waargenomen, aldus Microsoft. In het geval van ChakraCore, Microsoft Edge, Internet Explorer 9 en Internet Explorer 11 zijn er ernstige kwetsbaarheden verholpen waardoor een aanvaller in het ergste geval het onderliggende systeem had kunnen overnemen. De updates voor Windows en Microsoft Office, alsmede .NET en ASP.NET zijn als belangrijk beoordeeld. Daarnaast heeft Microsoft de updates voor de embedded Flash Player in Internet Explorer 11 en Edge uitgerold. Op de meeste systemen worden de updates automatisch geïnstalleerd. bron: security.nl

-

Oracle heeft een noodpatch voor zeer ernstige lekken in de Jolt-server binnen Oracle Tuxedo uitgebracht. Op een schaal van 1 tot en met 10 wat betreft de ernst van de kwetsbaarheden heeft één van de lekken een 10 gekregen. Een aanvaller kan via de kwetsbaarheden systemen op afstand volledig overnemen. Oracle Tuxedo, onderdeel van Oracle Fusion Middleware, is een applicatieserver voor applicaties in een private cloud of traditionele datacenteromgevingen. De noodpatch van Oracle verhelpt in totaal vijf kwetsbaarheden. Naast de kwetsbaarheid die met een 10 werd beoordeeld was er ook een beveiligingslek met een 9,9. Vier van de kwetsbaarheden kunnen op afstand en zonder authenticatie worden aangevallen. Vanwege de ernst van de kwetsbaarheden adviseert Oracle de update zo snel als mogelijk te installeren. Onlangs kwam Oracle ook met een noodpatch voor Identity Manager. Het softwarebedrijf brengt normaliter eens per kwartaal beveiligingsupdates uit, waarbij de volgende patchcyclus voor 16 januari 2018 staat gepland. bron: security.nl

-

Adobe heeft voor verschillende softwarepakketten belangrijke beveiligingsupdates uitgebracht, waaronder Flash Player, Acrobat en Photoshop. In het geval van Flash Player zijn er vijf kwetsbaarheden verholpen die allen als ernstig zijn aangemerkt. Via dergelijke lekken kan een aanvaller in het ergste geval systemen volledig overnemen. Gebruikers krijgen dan ook het advies om te updaten naar Flash Player-versie 27.0.0.187. Dit kan via de automatische updatefunctie of Adobe.com. In het geval van Google Chrome, Internet Explorer 11 op Windows 8.1 en Internet Explorer 11 en Microsoft Edge op Windows 10 zal de embedded Flash Player via de browser worden geüpdatet. Linux-gebruikers worden naar de website van Adobe verwezen. Adobe adviseert gebruikers om de update binnen 30 dagen te installeren. Door het uitblijven van aanvallen op bekende, al gepatchte Flash Player-kwetsbaarheden heeft Adobe de prioriteit voor het installeren van geplande Flash-updates verlaagd. Voorheen kregen gebruikers altijd het advies om de update binnen 72 uur uit te rollen. Bij updates voor zeroday-lekken, zoals vorige maand het geval was, blijft dit advies wel gelden. In Adobe Reader en Acrobat zijn 62 beveiligingslekken gepatcht, waarvan er 59 als ernstig zijn beoordeeld. In tegenstelling tot Flash Player, waar elke maand updates voor verschijnen, komen de updates voor Acrobat en Reader elk kwartaal uit. Gebruikers krijgen het advies om te updaten naar: Acrobat DC of Acrobat Reader versie 2018.009.20044, Acrobat 2017 of Acrobat Reader 2017 versie 2017.011.30068, Acrobat DC Classic of Acrobat Reader Classic versie 2015.006.30392 of Acrobat XI of Reader XI versie 11.0.23. Dit kan via de automatische updatefunctie van de pdf-lezer, door de pdf-lezer handmatig naar updates te laten zoeken of de website van Adobe. Voor gebruikers van Photoshop zijn er ook updates uitgebracht. Photoshop CC 2017 versie 18.1.2 (2017.1.2) en Photoshop CC 2018 versie 19.0 (2018.0) verhelpen twee ernstige lekken. Een aanvaller zou via de kwetsbaarheden willekeurige code op het systeem kunnen uitvoeren als de gebruiker een kwaadaardige afbeelding opent. Ook miljoenen gebruikers van Adobe Shockwave Player kunnen vanwege een ernstige kwetsbaarheid updaten. De update naar versie 12.3.1.201 moet handmatig worden geïnstalleerd. Verder zijn er updates verschenen voor DNG Converter, InDesign CC, Connect, Digital Editions en Adobe Experience Manager. bron: security.nl

-

Mozilla heeft vandaag Firefox Quantum gelanceerd, volgens de opensource-ontwikkelaar de grootste Firefox-update sinds de lancering van versie 1.0 in 2004. De browser bevat een nieuwe gebruikersinterface en een nieuwe engine die voor veel betere prestaties moet zorgen. Firefox Quantum (Firefox 57) zou twee keer zo snel zijn als Firefox 56 die zes maanden geleden uitkwam. In totaal werden bijna 7 miljoen regels code aangepast. De browser werkt daarnaast alleen nog met WebExtension-extensies. Oude legacy-extensies worden niet meer ondersteund. Extensie-ontwikkelaars werden de afgelopen maanden geregeld opgeroepen om hun extensies klaar te maken voor de lancering van Firefox Quantum. Voor Amerikaanse, Canadese, Hongkongse en Taiwanese gebruikers heeft Mozilla besloten om Google weer de standaard zoekmachine te maken. Drie jaar geleden koos Mozilla ervoor om in deze landen Google door Yahoo te vervangen. Een andere verandering is de permanente trackingbescherming. Gebruikers kunnen nu ook in de normale modus van de browser advertenties, analytics-trackers en knoppen voor het delen van content op social media blokkeren. Iets dat voorheen alleen in de Private Browsing-mode werd ondersteund. Verder worden gebruikers nu ook beschermd tegen data-url's, waar phishingaanvallen gebruik van kunnen maken. Firefox Quantum verhelpt verder 15 beveiligingslekken waarvan er drie als ernstig zijn aangemerkt. Via dergelijke kwetsbaarheden kan een aanvaller in het ergste geval volledige controle over het systeem krijgen. Alleen het bezoeken van een gehackte of kwaadaardige website is in dit geval voldoende. Updaten naar Firefox Quantum kan via de automatische updatefunctie en Mozilla.org. bron: security.nl

-

Later vandaag zal er een geheel vernieuwde versie van de populaire Firefox-extensie NoScript verschijnen die erg verschilt van de huidige versie. NoScript is een uitbreiding voor Firefox die scripts, zoals trackers en advertenties, op websites blokkeert en allerlei extra beveiliging aan de browser toevoegt. De extensie beschermt zowel de veiligheid als privacy van gebruikers en wordt door menig beveiligingsexpert aangeraden. De lancering van NoScript 10 valt samen met het verschijnen van Firefox 57, die de codenaam "Quantum" heeft. Deze versie van de browser bevat allerlei verbeteringen en aanpassingen en is één van de belangrijkste Firefox-upgrades in jaren. Zo ondersteunt Firefox 57 geen legacy-extensies meer, maar alleen WebExtension-extensies. NoScript 10 is de eerste "pure" WebExtension-versie van NoScript. De overstap van Firefox naar het WebExtension-model heeft ook gevolgen voor NoScript, zo laat ontwikkelaar Giorgio Maone weten. Hij stelt dat NoScript 10 erg verschilt van NoScript 5, wat de huidige versie is. Zo zijn sommige dingen eenvoudiger in de nieuwe versie en andere zaken verbeterd. Gebruikers kunnen het blokkeren van content nog fijner instellen en ook de prestaties zijn verbeterd. Wie overstapt moet wel rekening houden met het feit dat bepaalde functies ontbreken, omdat die nog niet door WebExtensions in Firefox 57 worden ondersteund. Gebruikers die naar de nieuwe versie migreren kunnen hun oude instellingen van NoScript 5 meenemen. Het is nog niet verplicht om te migreren, NoScript 5 zal tot juni 2018 worden ondersteund. Om deze versie te kunnen blijven gebruiken is het wel nodig om op Firefox 52 ESR, Seamonkey, Palemoon of andere "pre-Quantum browser" over te stappen. NoScript heeft ruim 1,7 miljoen gebruikers en is daarmee één van de populairste Firefox-extensies. bron: security.nl

-

In de populaire WordPress-extensie bbPress bevindt zich een beveiligingslek waardoor aanvallers in het ergste geval websites kunnen overnemen. BbPress is een forum voor WordPress-sites met meer dan 300.000 actieve installaties. In het geval anonieme berichten worden toegestaan is het voor een aanvaller mogelijk om SQL-injection uit te voeren. Zo kan er toegang tot de database van de website worden verkregen. De kwetsbaarheid werd op 20 maart van dit jaar door securitybedrijf Sucuri aan de ontwikkelaar gemeld. Die liet op dezelfde dag weten dat er binnen 40 uur een update gereed zou zijn. Pas in juni verscheen er op de server van de ontwikkelaar echter een update, maar was die niet via de WordPress-repository beschikbaar. In juli ontdekte Sucuri dat de update het probleem niet verhelpt. De ontwikkelaar bevestigde het probleem, maar maanden later is er nog altijd geen nieuwe patch beschikbaar gemaakt. De kwetsbaarheid is echter opgelost via WordPress-update 4.8.3, die op 31 oktober verscheen. Het WordPress-team bracht deze update uit voor een beveiligingslek die zich in een functie bevindt waar plug-ins en themes gebruik van maken. Webmasters die van bbPress gebruikmaken krijgen dan ook het advies deze update te installeren, aangezien details over de kwetsbaarheid in de extensie openbaar zijn gemaakt. bron: security.nl

-

Een beveiligingslek in de quarantainefunctie van verschillende anti-virusprogramma's is niet aanwezig in Windows Defender, zo heeft Microsoft bekendgemaakt. Via de kwetsbaarheid, genaamd AVGater, kan een aanvaller die een computer heeft gehackt zijn rechten op het systeem verhogen. De aanvaller moet hiervoor eerst de virusscanner een kwaadaardig dll-bestand in quarantaine laten plaatsen. Vervolgens is het mogelijk om het in quarantaine geplaatste bestand naar een willekeurige directory terug te zetten. Het gaat dan bijvoorbeeld om de directory van een applicatie. De applicatie zal wanneer gestart het dll-bestand laden waardoor de code van de aanvaller met hogere rechten wordt uitgevoerd. Volgens Microsoft gaat het om een relatief oude aanvalsvector en is Windows Defender hier nooit kwetsbaar voor geweest. De virusscanner staat het namelijk niet toe dat applicaties die door gebruikers met verminderde rechten zijn gelanceerd bestanden uit quarantaine kunnen halen. De maatregel moet tegen deze en andere kwetsbaarheden met gebruikersrechten beschermen, aldus de softwaregigant. Het beveiligingslek is inmiddels door verschillende anti-virusbedrijven gepatcht. Andere virusbestrijders komen nog met updates. De onderzoeker die het probleem ontdekte heeft de namen van de nog kwetsbare bedrijven niet bekendgemaakt. bron: security.nl

-

Onderzoekers van Cisco hebben opnieuw allerlei kwetsbaarheden in de populaire Foscam C1-camera ontdekt. Via de beveiligingslekken kan een aanvaller op afstand het toestel overnemen. In juni van dit jaar rapporteerde Cisco ook al over de camera. Toen hadden onderzoekers 20 kwetsbaarheden gevonden. De nu ontdekte beveiligingslekken bevinden zich onder andere in de DDNS-server. Bij het opstarten van het apparaat wordt de ingestelde DDNS-server gecontroleerd. Er was echter geen limiet voor het antwoord van de server ingesteld, waardoor er verschillende buffer overflows konden worden veroorzaakt. Via de buffer overflows had een aanvaller vervolgens willekeurige code op de camera kunnen uitvoeren en het apparaat zo kunnen overnemen. Een soortgelijke kwetsbaarheid bevond zich in de UPnP-implementatie van de Foscam-camera. Via UPnP kan de camera met de netwerk-gateway communiceren om de webmanagement-interface op afstand toegankelijk te maken. Een aanvaller die een speciaal UPnP-antwoord naar kwetsbare apparaten stuurde kon echter een buffer overflow veroorzaken en zo willekeurige code uitvoeren. Verder bleek de camera aangeboden firmware-updates niet goed te controleren. Een aanvaller had zo zijn eigen firmware kunnen installeren. Foscam C1-camera's met firmwareversie 1.9.3.18, applicatie-firmwareversie 2.52.2.43 en plug-inversie 3.3.0.26 zijn kwetsbaar. Mogelijk spelen de problemen ook bij oudere firmwareversies, maar Cisco heeft de beveiligingslekken bij de genoemde configuratie getest. Na te zijn ingelicht heeft Foscam een firmware-update uitgebracht. bron: security.nl

-

Een beveiligingslek in de quarantaine-functie van verschillende anti-virusprogramma's maakt het mogelijk voor een aanvaller om zijn rechten op een al gehackt systeem te verhogen. De kwetsbaarheid wordt AVGater genoemd en werd door onderzoeker Florian Bogner ontdekt. De aanval bestaat uit verschillende stappen, waarbij als eerste de virusscanner een kwaadaardig dll-bestand in quarantaine moet plaatsen. Dit is een locatie op het systeem waar verdachte bestanden tijdelijk worden bewaard, zonder dat ze verdere schade kunnen aanrichten. In het geval van een fout of onterechte detectie door de virusscanner kan het bestand worden teruggeplaatst. AVGater maakt gebruik van de mogelijkheid om in quarantaine geplaatste bestanden op willekeurige plekken terug te zetten. Een gebruiker met beperkte rechten kan normaliter geen bestanden uit quarantaine halen. Bogner ontdekte dat dit via de Windows Service wel kan worden gedaan. De volgende stap in de aanval is het terugplaatsen van het bestand in een door de aanvaller gewenste directory. Die kan hiervoor van NTFS directory junctions gebruikmaken, ook wel soft links genoemd. Het gaat hier om een symbolische link van de ene naar de andere directory. Bijvoorbeeld C:\dira linkt naar C:\dirb\dirc. Via de directory junction kan de aanvaller zijn gewenste directory opgeven. In het geval van AVGater gaat het bijvoorbeeld om de directory van een applicatie. Applicaties kunnen dll-bestanden in de eigen directory als eerste uitvoeren. Als het gaat om een applicatie die zelf met hogere rechten draait zal dit ervoor zorgen dat ook het kwaadaardige dll-bestand van de aanvaller met hogere rechten wordt uitgevoerd. De aanvaller krijgt zo volledige controle over het systeem. Het probleem speelt bij verschillende anti-virusbedrijven. Trend Micro, Emsisoft, Kaspersky Lab, Malwarebytes, ZoneAlarm en Ikarus hebben al updates voor hun software uitgebracht. Andere partijen zullen nog volgen, aldus Bogner. De namen van deze bedrijven heeft de onderzoeker niet bekendgemaakt. bron: security.nl

-

Er moeten dringend internationale afspraken worden gemaakt over de inzet van cyberwapens door landen, zo heeft Microsofts juridisch directeur Brad Smith donderdag voor de Verenigde Naties laten weten. Volgens Smith is er sprake van een cyberwapenwedloop tussen landen die een nieuwe generatie wapens zowel tegen burgers als overheden inzetten, wat een risico voor de data- en digitaal ondersteunde infrastructuur is. Als voorbeeld wees Smith naar de uitbraak van de WannaCry-ransomware, die niet alleen een gevolgen had voor systemen, maar ook voor mensen. De ransomware kon zich verspreiden omdat organisaties Windows-updates die al twee maanden beschikbaar waren niet hadden geïnstalleerd. WannaCry wist onder andere ziekenhuizen en zorginstellingen in Groot-Brittannië te infecteren en zorgde ervoor dat 19.000 ziekenhuisafspraken moesten worden geannuleerd. Ook moesten ambulances vanwege besmette ziekenhuissystemen naar andere ziekenhuizen uitwijken. "WannaCry is een wake-up call voor de wereld. Als we niets doen om het risico van cyberaanvallen door landen aan te pakken, zal de wereld een gevaarlijkere plek worden", aldus Smith. Hij merkte op dat bedrijven zoals Microsoft een eerste verantwoordelijkheid hebben om dergelijke problemen aan te pakken. "Maar het is een fout om te denken dat alleen de private sector het risico van cyberaanvallen kan stoppen, net zo min het andere soorten militaire aanvallen kan tegenhouden. De investeringen van landen in cyberwapens zijn het punt gepasseerd waar dat mogelijk was." Microsofts juridisch directeur herhaalde de oproep voor een Geneefse Conventie voor het internet van februari dit jaar, maar stelde ook dat dit een oplossing voor de lange termijn is. Er moeten juist nu maatregelen genomen worden om burgers tegen cyberaanvallen te beschermen, stelde Smith. Daarbij moet er op bestaande wetgeving en normen worden gebouwd. Wetgeving die voor de 21ste eeuw moet worden aangepast. "Overheden moeten samenwerken, om zich zowel aan de huidige internationale normen te houden en nieuwe wetgeving te ontwikkelen om de gaten op te vullen. De wereld heeft een Digitale Geneefse Conventie nodig, alsmede aanvullende stappen om ons te helpen bij het maken van een veiligere wereld", aldus Smith. bron: security.nl

-

Phishing voornaamste oorzaak gekaapte accounts

Captain Kirk plaatste een topic in Archief Tips Beveiliging & Privacy

Phishing is nog altijd de voornaamste oorzaak dat Google-accounts worden gekaapt, zo zegt Google aan de hand van onderzoek dat het samen met de universiteit van Californië, Berkeley uitvoerde. Van maart 2016 tot en met maart 2017 werden verschillende marktplaatsen van cybercriminelen geanalyseerd om te kijken hoe aanvallers wachtwoorden andere gevoelige gegevens stelen. Op deze manier kon Google 788.000 inloggegevens identificeren die via keyloggers waren buitgemaakt, 12 miljoen inloggegevens die via phishing waren gestolen en 3,3 miljard inloggegevens die door datalekken bij derde partijen op straat waren komen te liggen. In het geval van de datalekken bleek 12 procent van de records een Gmail-adres als gebruikersnaam en wachtwoord te bevatten. Zeven procent van deze wachtwoorden werd door de gebruikers ook voor hun Gmail-adres gebruikt en was nog steeds geldig. Als het gaat om phishing en keyloggers ligt het succespercentage voor een geldig wachtwoord tussen de 12 en 25 procent. Google stelt dat alleen een wachtwoord zelden genoeg is om toegang tot een Google-account te krijgen. Aanvallers proberen daarom steeds meer gegevens te verzamelen waarmee Google de identiteit van een accounthouder kan verifiëren. Zo verzamelde 82 procent van de phishingtools en 74 procent van de keyloggers het ip-adres en locatie van van de gebruiker, terwijl 18 procent van de tools telefoonnummers en informatie over het apparaat verzamelt. Aan de hand van het relatieve risico voor gebruikers stelt Google dat phishing de grootste dreiging vormt, gevolgd door keyloggers en datalekken bij derde partijen. De informatie die de onderzoekers ontdekten zijn door de internetgigant gebruikt om 67 miljoen Google-accounts te beschermen voordat aanvallers daar misbruik van konden maken. Afsluitend geeft Google het advies aan gebruikers om hun account met aanvullende maatregelen te beschermen, zoals het inschakelen van tweefactorauthenticatie. bron: security.nl -

De zakelijke beveiligingsoplossing van Microsoft genaamd Windows Defender Advanced Threat Protection (ATP) gaat ook anti-virussoftware van derde partijen integreren om zo malware op Android-, Linux-, macOS- en iOS-apparaten te kunnen detecteren. Dat heeft Microsoft bekendgemaakt. Op dit moment werkt de softwaregigant samen met drie anti-virusbedrijven: Bitdefender, Lookout en Ziften. De oplossingen van deze bedrijven zullen binnen Windows Defender ATP worden geïntegreerd, zodat ook andere platformen kunnen worden gescand. Via de Windows Defender ATP console is het vervolgens mogelijk om de status van deze andere platformen en apparaten te monitoren. Microsoft zegt dat de samenwerking met Bitdefender, Lookout en Ziften de eerste van verschillende partnerschappen is. De integratie van Bitdefender is nu in de Public Preview van de beveiligingssoftware te testen. Lookout en Ziften zullen binnenkort volgen. Windows Defender ATP, dat vorig jaar maart werd aangekondigd, moet bedrijven volgens Microsoft tegen geavanceerde dreigingen beschermen. bron: security.nl

-

De beveiligingssoftware van anti-malwarebedrijf Malwarebytes heeft de Coinhive-cryptominer 248 miljoen keer in een enkele maand geblokkeerd, zo laat het bedrijf in een blogposting en rapport (pdf) weten. De Coinhive-cryptominer is een stukje JavaScript-code dat in de browser draait en de rekenkracht van de computer gebruikt om cryptocurrencies zoals Monero te minen. Hiervoor voert de computer een cryptografische berekening uit. Eigenaren van websites die Coinhive willen gebruiken moeten hiervoor op hun website naar een JavaScript-bestand van Coinhive wijzen Dit bestand wordt vervolgens door de browser van bezoekers geladen, waarna de rekenkracht van hun computer wordt gebruikt voor het uitvoeren van de cryptografische berekening. Nagenoeg alle websites die van de Coinhive-cryptominer gebruikmaken vragen hiervoor geen toestemming aan gebruikers, zo liet securitybedrijf Palo Alto Networks onlangs nog weten. Malwarebytes besloot op 19 september om het domein coinhive.com bij gebruikers van de eigen beveiligingssoftware te blokkeren. Sindsdien wordt Coinhive dagelijks 8 miljoen keer geblokkeerd. "Wat neerkomt op 248 miljoen blocks in één maand", aldus onderzoeker Jerome Segura van Malwarebytes. Met name gebruikers in de Verenigde Staten, Spanje en Frankrijk bezoeken vaak websites die de Coinhive-cryptominer proberen te laden. Coinhive heeft inmiddels wel een nieuwe versie van de cryptominer gelanceerd die gebruikers expliciet om toestemming vraagt, maar de versie die geen toestemming vraagt wordt ook nog steeds ondersteund. bron: security.nl

OVER ONS

PC Helpforum helpt GRATIS computergebruikers sinds juli 2006. Ons team geeft via het forum professioneel antwoord op uw vragen en probeert uw pc problemen zo snel mogelijk op te lossen. Word lid vandaag, plaats je vraag online en het PC Helpforum-team helpt u graag verder!